卡巴斯基安全服务专家发现了一场针对容器化环境的复杂网络攻击活动,该活动部署了用于挖掘Dero加密货币的挖矿软件。攻击者滥用了已暴露的 Docker API(开源容器开发平台 Docker 的一部分)。2025年,全球存在大量不安全的Docker API默认端口暴露案例,平均每月监测到近500起此类安全隐患。在此次发现的攻击活动中,网络犯罪分子会向被入侵系统植入两类恶意软件:一类是挖矿程序本身,另一类是传播型恶意软件,可将攻击扩散至其他存在安全漏洞的容器网络。

卡巴斯基专家团队在一次安全评估项目中发现了这起恶意攻击活动。根据专家的评估,任何运行容器化基础设施——同时又未对Docker API实施强大安全控制而将其暴露的组织——都可能成为潜在的目标。这些组织可能包括技术公司、软件开发公司、托管提供商、云服务提供商和更多企业。

根据Shodan的数据显示,2025年全球平均每月存在485个暴露在外的Docker API默认端口。这一数字通过统计潜在“攻击入口”——即存在安全风险的暴露端口,揭示了该攻击活动的潜在攻击面。

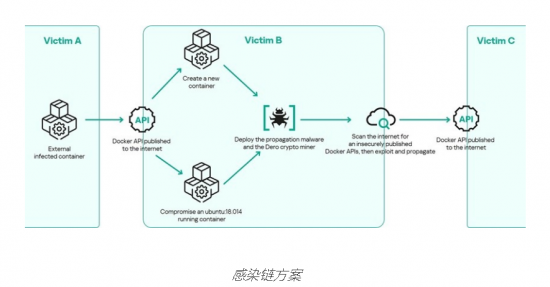

一旦攻击者发现了一个未安全发布的 Docker API,他们会入侵现有的容器,或者基于合法的标准的Ubuntu镜像创建新的恶意容器。随后,他们会向被入侵的容器注入“nginx”和“cloud”两种恶意软件。后者是一个 Dero 加密货币挖矿软件,“nginx”则是一个恶意软件,它负责维持持久性、确保挖矿软件的执行以及扫描其他暴露的环境。种恶意软件允许攻击者在没有传统命令与控制(C2)服务器的情况下进行操作;相反,每个受感染的容器都会独立扫描互联网,并将挖矿软件传播到新的目标。

“这表明,如果目标网络中没有立即实施安全措施,这些攻击活动具有感染呈指数级增长的潜力,每个受感染的容器都将成为新的攻击源,”卡巴斯基安全服务事件响应和入侵评估专家Amged Wageh解释说:“容器是软件开发、部署和可扩展性的基础。它们在云原生环境、DevOps 和微服务架构中的广泛使用,使其成为网络攻击者的理想攻击目标。这种对容器技术日益增长的依赖性要求组织采取 360 度的安全方法——将强大的安全解决方案与主动威胁追踪和定期入侵评估相结合。”

攻击者直接在二进制文件中嵌入“nginx”和“cloud”这两个名称——二进制文件是一个由指令和处理器数据组成的不可变的可执行文件,人类不可读。这是典型的伪装手段,旨在让恶意负载伪装成合法工具,试图同时欺骗安全分析人员和自动化防御系统。

完整的技术分析请参阅Securelist。卡巴斯基产品将这些恶意植入物检测为以下结果:Trojan.Linux.Agent.gen 和RiskTool.Linux.Miner.gen。

为了应对容器相关的威胁,卡巴斯基建议:

●使用 Docker API 的公司应立即审查任何可能暴露的基础设施的安全性——具体来说,除非有业务需求,否则不要发布 Docker API,并考虑通过 TLS 来保护已发布的 Docker API。

●利用卡巴斯基入侵评估服务发现活跃的网络攻击以及此前未被发现的“潜伏式”攻击。

●容器化是当前最流行的应用程序开发方法。但容器基础设施的每个组件都可能出现风险,并可能严重影响业务流程。容器化环境的防护至关重要,需要专业的安全解决方案。卡巴斯基容器安全为容器化应用开发的全生命周期提供安全保障。除开发阶段外,该解决方案还提供运行时保护,例如:确保仅启动可信容器、监控容器内应用及服务的运行状态,并对网络流量进行实时监测。

●采用卡巴斯基提供的托管安全服务,例如入侵评估服务、托管检测和响应(MDR)和/或事件响应服务,涵盖整个事件管理周期——从威胁识别到持续防护与修复。即使公司缺乏网络安全人员,它们也能帮助抵御隐蔽的网络攻击、调查事件并获得额外的专业知识。

安全服务

每年为全球财富500强组织交付数百个信息安全项目,包括:事件响应、托管检测、SOC咨询、红队测试、渗透测试、应用程序安全、数字风险保护。

[1]分析包括不安全发布的 Docker 默认 API 端口 2375

关于卡巴斯基

卡巴斯基是一家成立于1997年的全球网络安全和数字隐私公司。迄今为止,卡巴斯基已保护超过十亿台设备免受新兴网络威胁和针对性攻击。卡巴斯基不断将深度威胁情报和安全技术转化成创新的安全解决方案和服务,为全球的企业、关键基础设施、政府和消费者提供安全保护。公司提供全面的安全产品组合,包括领先的端点保护解决方案以及多种针对性的安全解决方案和服务,以及用于应对复杂和不断变化的数字威胁的网络免疫解决方案。我们还帮助全球200,000家企业客户保护最重要的东西。要了解更多详情,请访问www.kaspersky.com.

?

|